サマリー

- サプライヤーのサイバーセキュリティ実施状況の調査を買い手企業で実施することを含んだ、産業界でのサプライチェーン・サイバーセキュリティ対策の検討が、経済産業省の「産業サイバーセキュリティ研究会(2017年12月発足)」で進んでいます。

- サプライヤーに対する調査のため、サプライヤーに対する窓口である購買部門の何らかの関与は不可欠になると思います。

- ただし調査内容を理解し、実施するには、情報システム技術の専門知識が必要です。購買部門と情報システム部門が協働で制度を実施していくと考えられます。

- ただし、調査の実施までにはまだ期間がある見込みで、直近に対応を迫られるものではなさそうです。

サプライチェーン・サイバーセキュリティ:

企業単体からサプライチェーン全体へと対応範囲が拡大してきた

2018年2月に、サプライチェーンのサイバーセキュリティ対策に関する報道が相次いでありました。

- サプライチェーンのサイバー対策を可視化 経産省、リスク評価・認証法検討-日刊工業新聞(2月7日)

- サイバー対策、米基準要求、防衛省、調達先9000社に-日本経済新聞(2月9日)

- サイバー防御 供給網にスキ、中小を突破口、大手へ侵入 日本企業、対策遅れ-日本経済新聞(2月11日)

2月に相次いだサプライチェーン・サイバーセキュリティ関連の記事

目新しいかったは、サイバーセキュリティの対象が「サプライチェーン」、「調達先」、「供給網」に拡大して語られているところです。いったいどのような状況が起きているのでしょうか。

まず2月7日の日刊工業新聞では、経済産業省が「産業サイバーセキュリティ研究会」を発足し、サプライチェーン全体でのリスク対策・認証方法の検討を進めようとしていることが報じられました。引き続いて、2月9日の日本経済新聞が報じたのは、防衛省の動向です。米国防総省と同等のサイバーセキュリティ基準を調達先(関連企業は戦闘機と戦車がそれぞれ約1000社、護衛艦は約7000社)に数年の準備期間を設けて義務付けるなどが、その内容でした。そして2月11日には、より包括的な内容で日本経済新聞が報道しました。

これまでは個別企業のサイバーセキュリティ対策が論じられることが多かったと思います。サイバーセキュリティは、個々の企業で対策を行う方向で話が進んでいたようではなかったでしょうか。そしてそのため情報セキュリティマネジメントシステム(ISMS: Information Security Management System)の基準として、JIS Q 27001(ISO/IEC 27001)などが公開され、セキュリティ対策の構築・運用が、各企業毎にそれぞれの情報システム部門を中心に実施されてきたのです。しかし、今回は取引先まで含めたサプライチェーンの話に範囲が拡大してきています。

サプライヤーと接点がある購買部門は、ISMS認定を取得したサプライヤー企業の名刺などにISMS認定マークがついているのを目にしたことがあるかもしれません。しかしサイバーセキュリティについては、自社の情報システム部門の定めた方針に準拠する以外に、購買部門は特段の対応を行わずに済んでいることがほとんどだったのではと思います。

ところが上記の新聞報道のように、サイバーセキュリティ対策の範囲が「サプライチェーン」に拡大すと話が変わってきます。サプライチェーンとなった途端に、サプライヤーがその対象範囲に含まれてきます。となるとサプライヤーに対する窓口部門である購買部門にも関係が及ばずにはいられなくなります。

過去を思い起こせば、CSR、紛争鉱物など、サプライヤーの実態調査のニーズが発生する度に、購買部門の関与が発生してきました。では今回のサプライチェーンでのサイバーセキュリティ対策はいったいどうなのか、それについて現在の状況を簡潔にまとめてみました。

米国政府調達でのサプライチェーン・サイバーセキュリティ基準の検討状況(先行検討の状況)

前述のように、日本では経済産業省の「産業サイバーセキュリティ研究会」が2017年12月に発足しました。しかし海外、とくに米国ではそれ以前から検討が進んでいま。そして政府調達のうち国防総省(DoD)調達にはついて、サプライヤーが米国のサイバーセキュリティ基準に2017年12月までに対応いなければならないとの通達に至りました。2月9日に「サイバー対策、米基準要求、防衛省、調達先9000社に」と日本経済新聞が報じた基準が、これに当たります。

サプライチェーン・サイバーセキュリティの今後を推測する材料としても、まずはこの基準の概要から見ていこうと思います。

(1).対象情報~重要機密ではないがむやみに公開されるべきでない情報

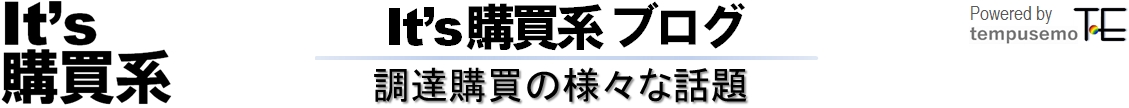

米国の基準でセキュリティ保護の対象となる情報は、CUI(Controlled Unclassified Information)と呼ばれるものです。米国の国家安全保障に関わる重要機密情報が”Classified”とされるのに対して、そこまでには分類されない(unclassified)が機密管理されるべき(Controlled)情報に当たるのがCUIです。

そして米国政府の調達契約に関わる情報もCUIの一部になると定義されました。購入品の技術情報を含めて調達契約が漏れてしまうと、武器や装備などの購入状況が相手に推定される可能性があります。

以前は、CUIに相当する情報は政府の各機関で基準統一されずに取り扱われてきました。それに対し、2010年11月の大統領令(Executive Order)13556でCUIが定義され、どのような情報がCUIに当たるかが整理されました。

具体的な対象情報の種類は、CUI Categoriesとしてアメリカ国立公文書記録管理局から公開されています。購買・買収(Procurement and Acquisition)区分では、の4つが挙げられています。

- 管理すべき技術情報(Controlled Technical Information)

- 汎用的な購買・買収情報(General Procurement and Acquisition)

- 中小企業の研究開発・技術移転情報(Small Business Research and Technology),

- 調達先選定に関する情報(Source Selection)

ただし政府調達に関わらない、純粋な民間調達関連情報はCUIの対象にはなりません。

また米国の国家安全保障の観点からみると、国防関係だけに保護対象はとどまりません。水道や自動運転など、悪意をもって操作されると社会騒乱が発生する社会インフラがあります。痛がって、これらもサイバーセキュリティ保護の対象としてを保護範囲を拡大していく動向になってきています。

(2).保持している組織~政府機関だけでなく、調達先も保管している

以前は政府の各機関で様々な名称や概念でCUI相当情報が取り扱われてきました。すなわち、” Contractual Sensitive Information” とか” Sensitive but Uncontrolled” などの政府機関ごとで様々な分類でCUIに相当する情報が扱われていたのです。大統領令13556により、これらの情報が整理され、CUIの範囲が明確にされたのは前述の通りです。下図は、様々な情報が整理されてCUIが定義されたことを示しています(出典は、CUI(大統領令13556)に関するアメリカ合衆国情報安全保障監督局(ISOO)の資料です。)

しかし、調達に関わる情報は政府機関だけに保管されているわけではありません。当然ながら、写しはサプライヤーに保管されています。また技術情報などをサプライヤーが保有している場合もありえます。そのため、CUIのセキュリティ保護の範囲はサプライチェーン上のサプライヤーに拡大して考える必要が発生します。その結果、サプライヤーの保有するCUIのサイバーセキュリティ基準に沿った保護がなされることが求められました。このサプライヤーには、直接の発注先(Contractor)に加えて、その下請先(Subcontractor)も含まれるとされていますが、下請先の階層の深さまでは明確になっていません。

(3).基準の概要

CUIのサイバーセキュリティ保護に適用される基準は、まず米国政府機関向けの「NIST SP 800-53 連邦政府情報システムおよび連邦組織のためのセキュリティ管理策とプライバシー管理(Recommended Security Controls for Federal Information Systems)」が制定されました。

しかし、CUIを保有しているのは、前述のように政府機関のみではありません。そこで政府機関向けのNIST SP 800-53に追加する形で、政府機関外組織向け基準として「NIST SP 800-171 Protecting Controlled Unclassified Information in Nonfederal Systems and Organizations」が、2016年に制定されました。現在のNIST SP 800-171の最新版は、それに1回の改訂が施された改訂第1版(Revision1)で、2018年2月20日付でリリースされています。さらにこの日本語訳は、「非連邦政府組織およびシステムにおける 管理対象非機密情報の保護」として、情報処理推進機構から提供されています。

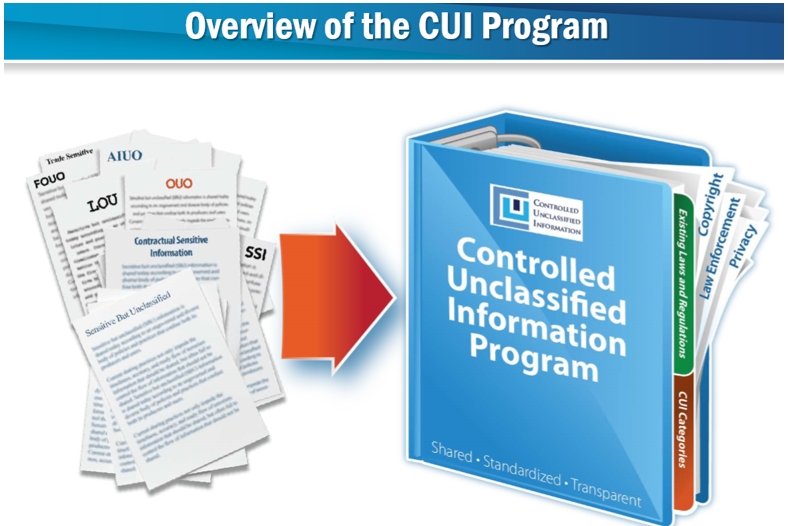

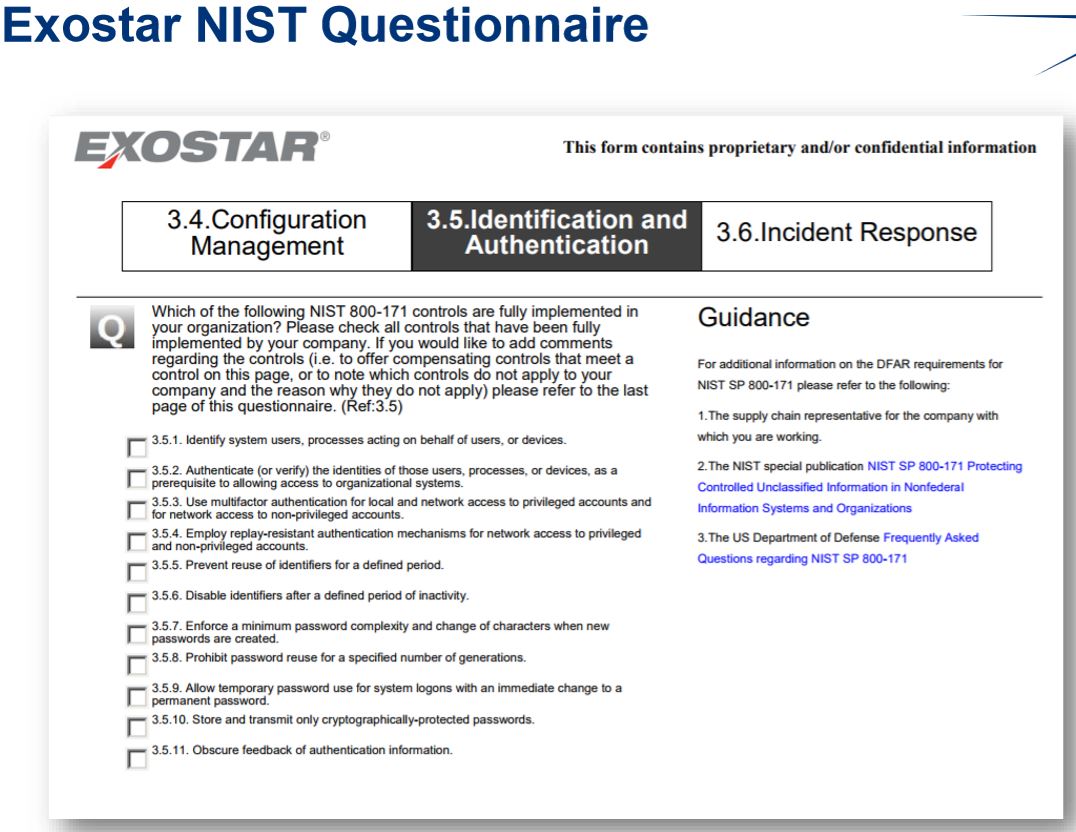

NIST SP 800-171の基準は、以下の14の大分類(Family)、合計110個の要件項目から構成されています。

要件項目は、ISMS(JIS Q 27001,ISO/IEC 27001)との対応付け関係がありますが、一部はISMS存在しないものが追加されています(NIST SP 800-171附属書Dにマッピング表収録)。

要件項目の具体例としては、例えば、「3.5.8 規定された生成回数の間、パスワードの再利用を禁止する。(Prohibit password reuse for a specified number of generations.)」のような、システムの一般ユーザーとして購買部門のスタッフにも容易に理解でき、サプライヤーに説明できそうなものもあります。

ただし多くは、「3.4.1 個別のシステム開発ライフサイクル全体で、組織のシステム(ハードウェア、ソフトウェア、ファームウェア、及び文書を含めて) のベースライン構成とインベントリを確立し、維持する。(Establish and maintain baseline configurations and inventories of organizational systems (including hardware, software, firmware, and documentation) throughout the respective system development life cycles)」といった情報技術やそれに特有の運用に関わるものとなっています。理解には、専門的な技術知識が必要になると思われます。

このような基準となると、CSRや紛争鉱物の場合以上に、購買部門が単独で要件内容をサプライヤーに説明できるものには思えません。サプライヤーに内容の説明するのは、購買部門単独で行うのは難しく、情報システム部門とのコラボレーションが不可欠となると考えられます。

(4)運用ルール

前述のように、国防総省(DoD)調達にかかわるサプライヤー(含:下請け先)は、このサイバーセキュリティ基準「NIST SP 800-171」に2017年12月末まで対応するように通達されました。この指示となったのが、「DFARS Clause252.204-7012の導入に関する通達(2017年9月21日)」です。ただし導入対象とされたDFARS Clause252.204-7012自体は2016年10月に出され、以下が規定されています。

- 国防総省(DoD)調達での保護対象情報(CDI: Covered defense information)は、CDIとして定義されているものである

- 下請け業者(Subcontractor)が保護対象とする防衛関連情報を扱っている場合、直契約サプライヤー(Contractor)は下請け業者に保護を要求する

※下請け業者の階層(Tier-nがいくつまでか)は規定なし - サイバー・インシデントが発生した場合は、速やかなに報告する(下請け業者で発生時は、発注者に速やかに報告する)

(※資料Safeguarding Covered Defense Information – The Basics も参考になります)

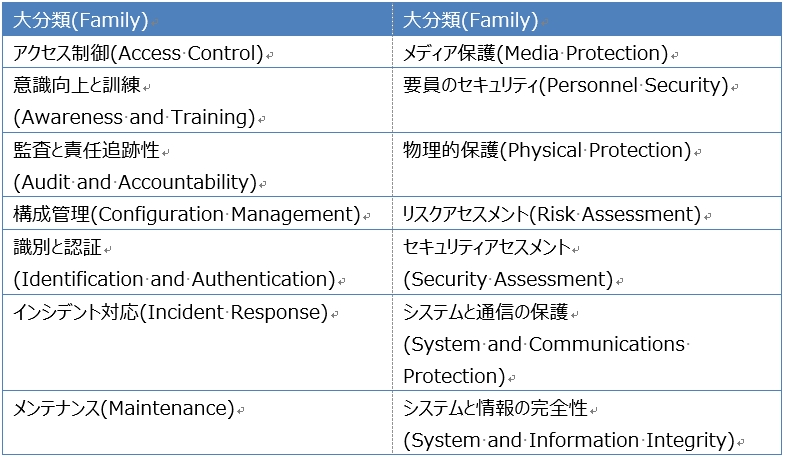

一方でNIST SP 800-171の運用手順書「NIST SP 800-171A: Assessing Security Requirements for Controlled Unclassified Information」は最終案が2018年2月20日に提示されたところです。

手順案では、セキュリティ要件ごとに、その実施状況を評価・判定する目的(assessment objects)、想定される評価手法と評価対象(potential assessment methods and assessment objects)が定義されています。さらに評価手法と対象では、「Examine(仕組みの整備状況の確認)」、「実施状況のインタビュー確認(Interview)」、「実地テスト(Test)」の3つに区分してどう行うべきかのガイドが記述される方式となっています(下図の事例を参照)。

しかし運用手順書は、まだパブリックコメント受付(期間:2018年2月20日~3月23日)の最終案の段階です。従って基準の実施状況の確認のやり方などは正式に定まってはいません。正式な/最終的な運用はこれから規定されます。

米国サプライチェーン・サイバーセキュリティ基準への先行的な企業取り組み~ロッキード・マーティン社の対応事例

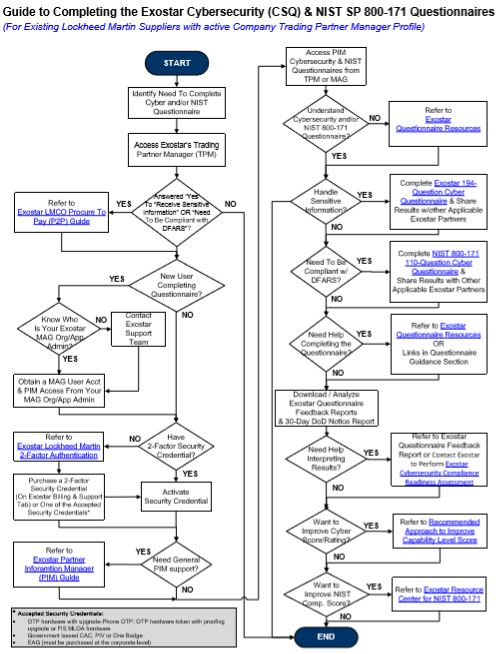

このように運用手順の制定が進捗中の状況ですが、すでに一部の企業では独自に取り組みをはじめています。例えば、ロッキード・マーティン社ではNIST SP 800-171に準拠した、仕組みの整備状況の自己評価(Self-Assessment)の仕組みを公表しています。

NIST SP 800-171Aの運用手順書では、実施手順を「Examine(仕組みの整備状況の確認)」、「実施状況のインタビュー確認(Interview)」、「実地テスト(Test)」に区分していましたが、ロッキード・マーティン社ではExamineの最初にサプライヤーの自己評価(Self-Assessment)を置く形にしています。

ロッキード・マーティン社の資料「Supply Chain Cybersecurity(2017年8月7日)」では、以下の実施内容が説明されています

- ロッキード・マーティン社は、ボーイング、ノースロップ・グラマン、BAEシステムズ、レイセオン、ロールスロイスなどをメンバーとする、サプライチェーン・サイバーセキュリティ・ワーキンググループを結成して、サプライチェーン・サイバーセキュリティに取り組んでいく

- NIST 800-171の110個の要件項目に加えて、独自の180個の項目を追加し、それをサプライヤーに自己評価してもらう形式で進めていく

- Exostar社が独自項目の設定に協力した。かつ今後の調査の実施運営を担当していく

この資料では、サプライヤーの自己評価結果の回答入力画面の例も示されています。

※Exostar社のサイトにも、入力画面事例がありました。

さらに、入力手順を説明するフローも提供されています。

最初から全てのサプライヤーを対象に詳細対応を進めることは、負荷の面でも困難があります。CSRアンケートと同様に、おそらくはこのようなサプライヤー自己評価の回答収集から、サプライヤーのサイバーセキュリティのチェック作業はスタートするのではと思われます。

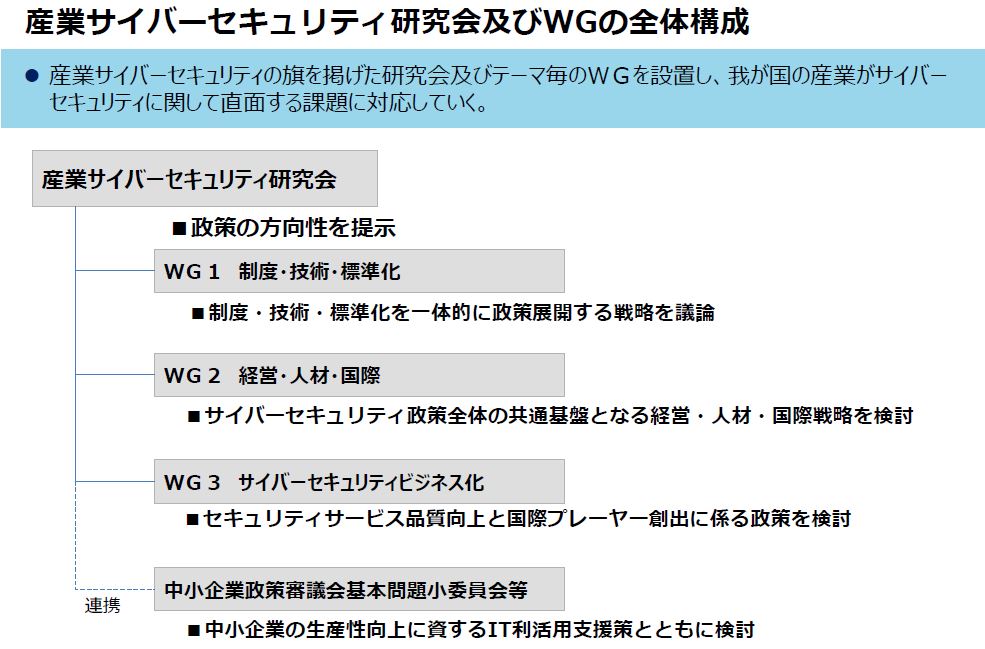

日本での検討状況~経済産業省「産業サイバーセキュリティ研究会」での検討

日本でも経済産業省が「産業サイバーセキュリティ研究会」を2017年12月に発足させたのは前述のとおりです。その設立目的は、以下のように述べられています。

サイバーセキュリティに関する課題が多岐に及ぶ中、経済産業省では、我が国の産業界が直面するサイバーセキュリティの課題を洗い出し、関連政策を推進していくため、産業界を代表する経営者、インターネット時代を切り開いてきた学識者等から構成される「産業サイバーセキュリティ研究会」を設置する

(産業サイバーセキュリティ研究会第1回の「資料3 産業サイバーセキュリティ研究会の設置について」より)。

その背景にあるのは、すこし乱暴に要約すると、以下になるかと思います。

- Society5.0でのサイバーとフィジカル空間の高度融合や、経済産業省が日本の産業界が目指すべき姿とする「Connected Industries」でのネットワーク化の進展は、悪意のある者にとって新たな攻撃の機会を作り出す。

- 攻撃の脅威が増してくる中、サプライチェーン全体、産業界全体の取組として、サイバーセキュリティ対策を強化が必要になっている

- 欧米各国での認証制度の制定に連携し、かつ日本案を国際標準として提案するなどの国際ハーモナイゼーションも進めていく(日本企業の権益も確保する)必要がある

※米国での対応が、国家安全保障や社会騒乱を起こす原因となりうるCUIの保護を、政府情報から政府外保有情報に拡大しきた経緯があること、具体的な保護対象情報の分類が提示されていることなどに対して、日本の場合は産業サイバーセキュリティという概念から入り、かつ「サイバーとフィジカルの融合」や「サイバー空間」を含めた意欲的な範囲で取り組んでいるなどから、2月の新聞報道は「産業サイバーセキュリティ研究会」の設立目的などをあまり適切に報道できていないようにも思えました。

そして、具体的な検討を進めるために、3つのワーキンググループ(WG)が設置されています。すでにWG1は2月7日と3月29日に、WG2は3月16日に、WG3は4月4日に既に会議が開催され、配布資料などが公開されています。

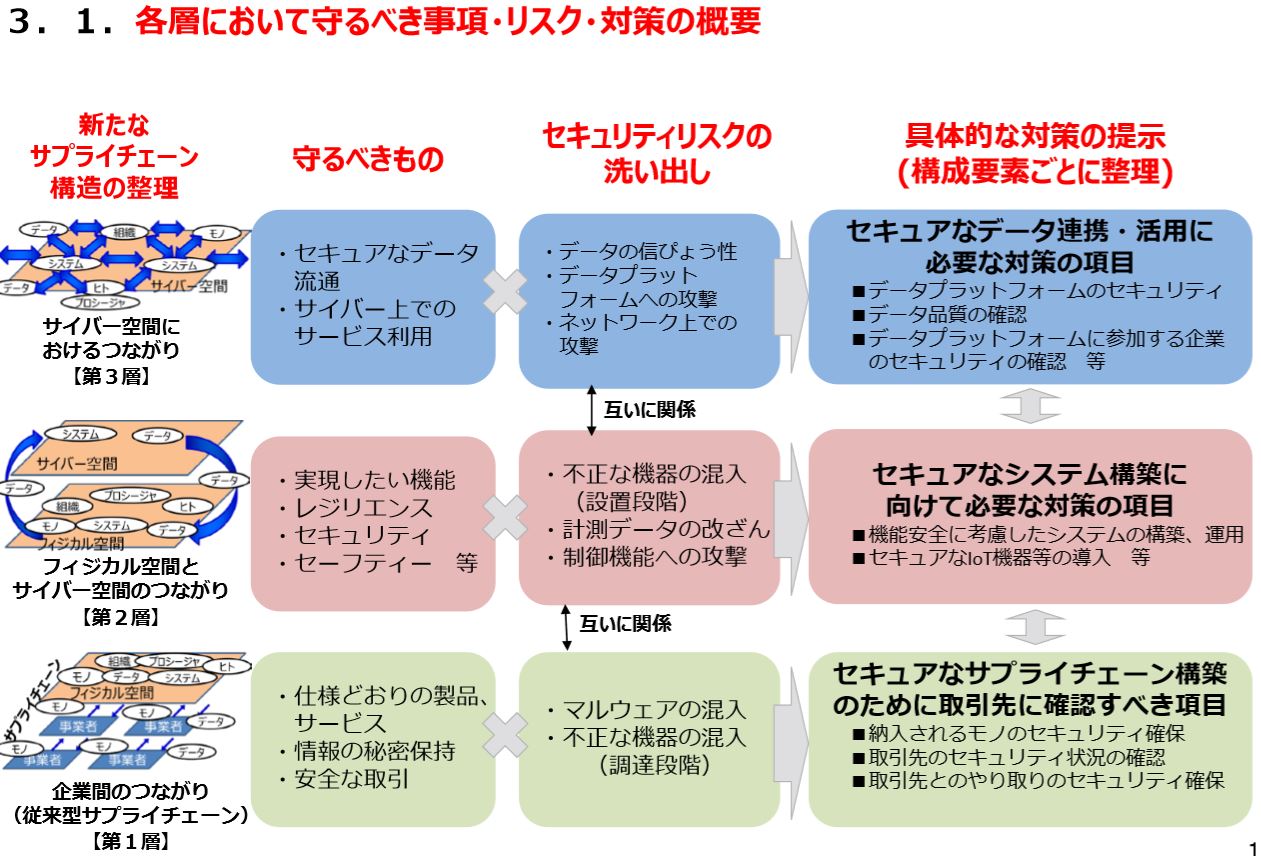

この中で、サプライヤーのサイバーセキュリティ対策実施状況調査に、まず関わってくるのがWG1です。WG1の資料では、第1層の「企業間のつながり(従来型サプライチェーン)」のところに、「セキュアなサプライチェーン構築 のために取引先に確認すべき項目 」という表現も出てきています。

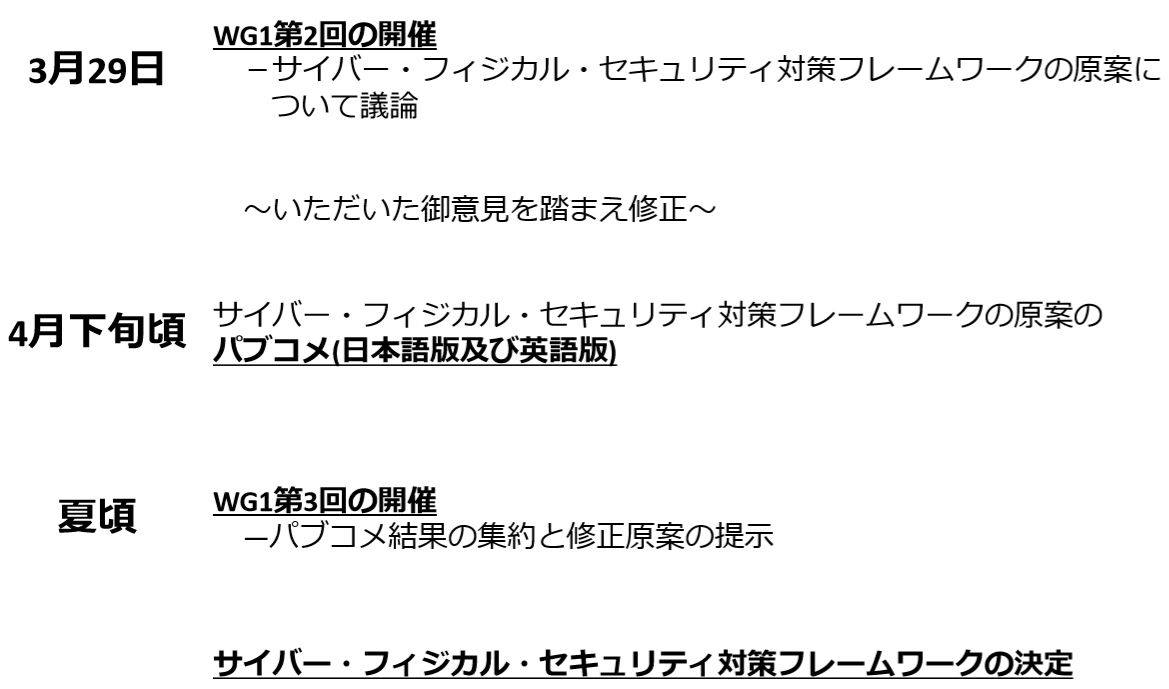

そして、WG1の第2回(3月29日)では、この内容を産業界が実務的に活用できるレベルで整理した「サイバー・フィジカル・セキュリティ対策フレームワーク」の概要と原案の資料が、第1層も含めて提示されました。

一方で、「資料6 WG1の今後の進め方(案)」では、今後のスケジュール感も提示されました。

これによると、フレームワークの決定は今年の夏以降となりそうです。であれば、資料に記載されていた「セキュアなサプライチェーン構築 のために取引先に確認」するアクションが実際の実施は、今年度は無さそうです。

まとめ

サプライヤーのサイバーセキュリティ整備状況の調査は、購買部門と情報システム部門が協力して(どちらかというと、調査内容に通じた情報システム部門主導で)行われると考えられます。また、それほど喫緊の対応を迫られること無さそうです。

また、なにか新しい制度が始まるときには、ITベンダーやコンサルティング会社が情報システム部門に働きかけてくるのが、情報システム業界の常です。従って、購買部門は、状況は把握しつつも、声がかかってくるのを待っている姿勢で大丈夫のように思えます。

なお、CSRアンケートや紛争鉱物調査の際には、各企業それぞれで、Excelで回答フォームを作成・配布したり、Web回答ツールを用意したりしました。その結果、サプライヤーから、「各社ずつ少しずつだけ違う内容を何度も提出させられて面倒」とか、「システムのログイン方法が各社別々で良くわからない」など、サプライヤーからだいぶチクチクやられました。サプライヤー対応窓口の購買部門の負担が軽減されるような標準ツールのようなものが準備されれば、業務効率上の効果が大きいように思われます。

※随分前になりますが、私自身がシステム監査の資格を持ち、かなりの数実務をこなしてきた経験を有しています。それとIBMの調達購買コンサルティングサービスのグローバルリーダー(日本のトップ)としての経験を踏まえて書いてみました。おそらく、極端に大外れはしていないと思っています。

※さらに、3月29日のWG1の第2回目を傍聴させていただく機会を得ました。その際の理解反映できていると思います。ただし原則非公開の会議ですで、公開資料に従って書きました。なお、経済産業省は昔からのこのような情報公開を積極的に進めていらっしゃいるところであり、産業サイバーセキュリティ研究会もワーキンググループの傍聴受付が開催都度行われています。